Maakindustrie kwetsbaar voor cybercriminelen

Sommige grote bedrijven in de maakindustrie worden wel honderdduizenden keren bestookt door cybercriminelen. Het mkb ontspringt de dans niet. Als ‘colletaral damage’ worden ook zij geregeld slachtoffer van hackers. Gert Ippel van Actemium en Liesbeth Holterman van het Cybersecurity Centrum Maakindustrie hopen dat de maakindustrie actie onderneemt. Te beginnen met goed patch-management: zorg voor updates.

“We zijn al langere tijd kwetsbaar op het gebied van cyberveiligheid”. Dat zegt Nationaal Coördinator Terrorismebestrijding en Veiligheid (NCTV) Pieter-Jaap Aalbersberg in het radioprogramma Dit is de dag. Die dreiging komt volgens de NCTV tegenwoordig niet meer alleen vanuit criminele hoek, maar ook uit landen als Iran, China, Rusland en Noord-Korea.

De opmerking van de baas van de anti-terreurorganisatie sluit aan op de recente discussie over cybersecurity. Nederland blijkt kwetsbaar, ook het bedrijfsleven. In de Cybersecuritymonitor 2019 van het CBS stelt men dat van de grote bedrijven 66 procent in 2017 een cybersecurityincident melddde. Bij 34 procent van de grote bedrijven ging dit met kosten gepaard. Voor kleine bedrijven is dit aanzienlijk minder: maar achttien procent van de bedrijven met twee werknemers meldt dat ze een incident in 2017 hebben gehad waarbij dit voor zeven procent van de bedrijven leidde tot kosten. En let op: dit is bijna drie jaar geleden.

Als we kijken naar de cybersecurityincidenten door een aanval van buitenaf is de trend hetzelfde: grote bedrijven melden meer incidenten door een aanval van buitenaf dan kleine bedrijven. Wederom zijn bij ongeveer de helft van deze incidenten kosten gemoeid: 29 procent van de grote bedrijven meldt een cybersecurityincident door een aanval van buitenaf, waarbij dertien procent aangeeft dat hier kosten mee gemoeid waren. Voor kleine bedrijven zijn deze cijfers respectievelijk zes en drie procent.

Dit zijn de meest recente cijfers, ondanks dat ze al meer dan twee jaar oud zijn. Het geeft aan hoe lastig het is om concreet te worden over de impact van cybersecurity. De Leidse universitair hoofddocent Bibi van den Berg doet onderzoek naar de veiligheid van het (Nederlandse en internationale) digitale verkeer en de mogelijkheden om die veiligheid te vergroten. Ze vertelt op de site van haar universiteit: “We hebben nog veel te weinig zicht op het concept. Dat komt ten eerste omdat de aandachtspunten van spelers van elkaar verschillen. Particulieren denken bij cybersecurity aan bescherming van bankgegevens. Vraag je het aan de politie, dan zullen ze zeggen dat hun cybersecurity zich richt op hackers en terroristen. Vraag je het aan het leger, dan zeggen ze dat het gaat over cyber warfare (oorlogvoering met digitale middelen). Politici denken bij het onderwerp aan privacy-problemen, maar ook aan nationale veiligheid. Daarmee is het voor overheden ook erg moeilijk om te bepalen waarop beleid rond cybersecurity zich moet richten.”

Clop-virus

Heel concreet was de hack bij de universiteit van Maastricht, rond de kerstperiode. De onderwijsinstelling werd getroffen door gijzelsoftware. Daarmee worden computerbestanden en -systemen ontoegankelijk gemaakt, met als doel slachtoffers te dwingen de hackers te betalen om er weer toegang tot te krijgen. Ofschoon de woordvoerders van de universiteit niet toegeven, lijkt het er op dat daadwerkelijk ook betaald is. Duidelijk is wel dat het de universiteit sowieso handen met geld heeft gekost. Het hele systeem heeft meer dan een week plat gelegen en zo’n vijfentwintig mensen zijn dagelijks in twee ploegen druk bezig geweest om de cyberaanval met het zogeheten clop-virus te beteugelen.

Gert Ippel is Cybersecurity Expert bij Actemium. Samen met Liesbeth Holterman, beleidsadviseur Cyberveilig Nederland en adviseur Cybersecurity Centrum Maakindustrie, maakt hij zich hard voor een betere cyberweerbaarheid. De casus van Maastricht is voor hen het zoveelste bewijs dat er nog een land valt te winnen. Maar dit soort incidenten zijn wel nodig om mensen ervan bewust te maken dat – zoals de politiek stelt – updaten relevant is. “De voorgestelde plicht om te updaten is goed, omdat een fabrikant/leverancier moet begrijpen dat sommige gebreken van zijn apparaat pas ná levering gevonden zullen worden. Dit is een consequentie van de complexiteit van dit soort apparaten. Ook bij gelijkblijvende functionele eisen geldt hierdoor dat ‘goed bij aankoop’ niet automatisch betekent ‘goed gedurende de levensduur’. De gebruiker moet bij aankoop verzekerd zijn van onbezorgd gebruik tijdens de normale levensduur. Het is dus wel belangrijk om duidelijkheid te creëren over de levensduur.”

Holterman is nog stelliger als het om een eventuele update-verplichting gaat: “Voor alles wat aan het internet wordt gekoppeld moet er voor (beveiligings)updates worden gezorgd. Er is uiteraard wel enige nuance aan te brengen: vooraf moet duidelijk zijn wat de levensduur is van de apparaten en de fabrikant moet dus aangeven hoe lang hij voor updates gaat zorgen.”

Kwetsbaar

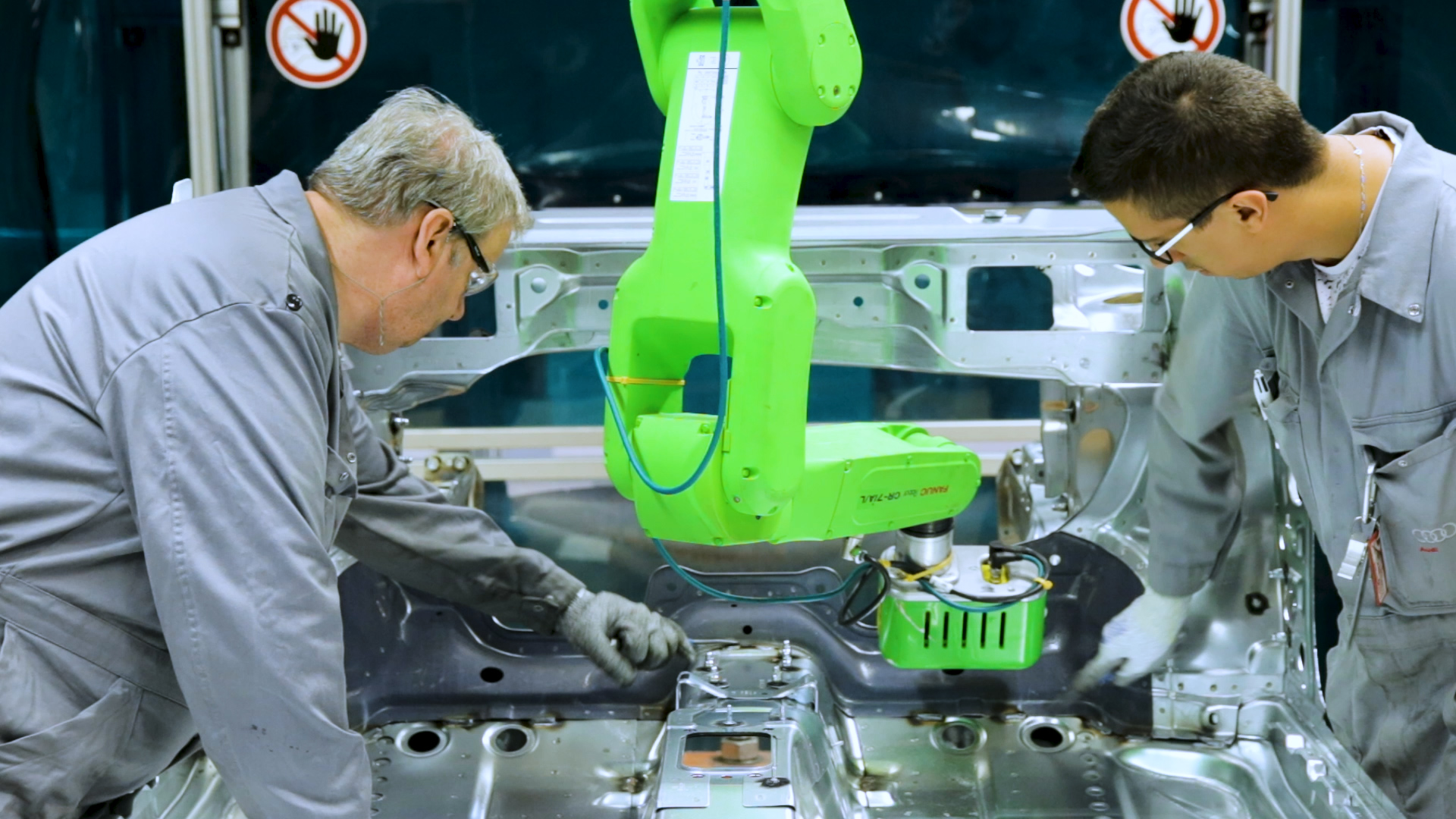

Ippel: “Veel bedrijven zijn zonder dat ze het weten enorm kwetsbaar. En die kwetsbaarheid groeit, want steeds meer systemen zijn aan elkaar gelinkt en er is steeds meer gebruik van data en ‘remote management’. Digitalisering wordt belangrijker. Dat heeft voordelen, maar door het koppelen van allerlei systemen, hebben we de deur opengezet voor kwaadwillenden. Die kunnen je proces verstoren, maar ook bijvoorbeeld ransomware installeren.”

De tactiek van de criminelen is dat ze met hagel schieten. Zo worden bedrijven als ASML en Thales dagelijks honderdduizenden keren bestookt. Maar ook middelgrote en kleinere ondernemingen krijgen de volle laag, al dan niet als ‘collateral damage’ bij de aanvallen op de multinationals. Hoe verdedig je je daartegen? “Je kan de analogie met de fysieke wereld prima maken”, zegt Holterman. “Waar slaat een inbreker eerder toe: een huis met driepuntssloten of met eenpuntssloten? Een inbreker zoekt de zwakste schakel. Juweliers zijn doelwit, dat spreekt voor zich. Je kan als inbreker je daarop richten. Of je gaat bij twintig ‘zwakkere’ doelwitten langs. Dat kan hetzelfde opleveren.”

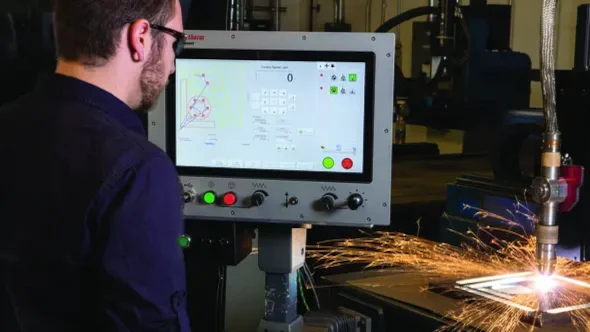

Er is genoeg te doen tegen cyber-attacks. Een van de minder belichte maatregelen is patch-management [zie kader: Patch-management]. Zoals in de Tweede Kamer de discussie is of de consumentenproducten al dan niet verplicht moeten worden geüpdatet, gaat deze discussie met name over kantoorautomatisering. Een nieuwe update voor Windows doen we netjes. Elke computer krijgt een bericht als er een veiligheidsupdate klaar staat. Voor de patch-problemen binnen de productieomgeving is minder aandacht. Daar worden patches niet ‘gepusht’.

Holterman: “Waar patchen binnen een kantooromgeving relatief eenvoudig is toe te passen, geldt dat minder binnen een productieomgeving omdat het direct invloed kan hebben op de beschikbaarheid en veiligheid van het desbetreffende (productie)systeem. Om patchen te stimuleren moeten we als overheid, bedrijfsleven en wetenschap aan de slag om hier snellere en betere oplossingen voor te vinden. En eigenlijk is het heel simpel. Als bedrijven – ook in de maakindustrie – simpele basismaatregelen nemen, dan is tachtig procent van alle aanvallen te voorkomen. Dat hoeft ook allemaal niet duur te zijn.”

Ippel vult aan: “We kennen allebei voorbeelden van bedrijven met meer dan 500 werknemers, waarvan de productieomgeving één tot twee weken heeft stilgestaan. Helaas wordt daar niet over gesproken, omdat er een schaamtecultuur heerst. Je wilt niet te boek staan als een bedrijf dat gehackt is.”

Holterman: “Maar helaas wordt te weinig nagedacht over de kosten van voorkomen versus de kosten van gehackt worden. Ik mag hopen op een omslag, want het is bij de meeste bedrijven niet op orde.”

Buitenwereld

Een van de uitdagingen is de vraag waar de verantwoordelijkheid ligt. Ippel en Holterman merken dat een machinepark – de kroonjuwelen van een onderneming – niet gezien wordt als onderdeel van een IT-netwerk. “Bedrijven zien hun machines als een apart netwerk, dat daarom eigenlijk niet meetelt in de beveiliging. Patches worden daar meestal niet geïnstalleerd, omdat de computers niet uit mogen en elke softwarewijziging tot gevolg kan hebben dat de machine niet meer naar behoren werkt. Daarbij heeft men nog de achterhaalde gedachte dat productiesystemen los staan van internet en daarom geen werkelijke kwetsbaarheid vormen. De kantoornetwerken die communiceren met de buitenwereld, die worden gezien als kwetsbaar. Maar tegenwoordig wordt geen machine meer verkocht zonder koppeling met de cloud. Dus ook het machinepark communiceert met de buitenwereld.

Fabrikanten maken elke machine datadriven, maar iedereen vergeet de risico’s. In het kader van de zorgplicht moet je als fabrikant de gebruiker wijzen op risico’s. Dat doen ze, maar vooral safety-driven en niet security-driven. Als het om CE-markeringen gaat, zit het wel goed. Maar hoe zit het met cyberveiligheid? Helaas een stuk slechter”, constateert Holterman.

Ippel weet dat er in de B2B-omgeving momenteel geen harde verplichtingen zijn voor een leverancier om ‘security’ toe te passen. “In de consumentenwereld kun je veelal terugvallen op beschermende maatregelen. Maar het is absurd dat cybersecurity binnen de zakelijke wereld nooit belangrijk is geweest. Noch voor de klant, noch voor de overheid, noch voor de leverancier. Gelukkig verandert dat, maar helaas wel door schade en schande. Cyberveiligheid wordt meer en meer ‘chefsache’. Ook omdat digitale veiligheid verschuift van het domein van de IT naar de politieke constellatie. Macro-economische en -politieke aspecten spelen een rol. En de relatie overheid en bedrijfsleven ligt op het bordje van de CEO.”

Holterman: “Ik denk dat leveranciers een zorgplicht moeten hebben. Die moeten zich bewust zijn van het belang. En er zijn genoeg leveranciers die die zorgplicht oppikken. Vraag blijft wel: is er een incentive voor de gebruiker om wachtwoorden goed te beheren en aan patch-management te doen? Zien zij het voordeel?”

IT en OT

Ippel en Holterman signaleren dat binnen de machinebouw meer oog is voor ketenverantwoordelijkheid. Holterman: “De hele keten vormt een eventueel cyberrisico. Dus een toeleverancier die niet goed beschermd is, kan het lek zijn voor een fabrikant. Dat risico wil je niet lopen, dus wordt steeds meer gebruik gemaakt van zogenoemde third party certification. Dit houdt in dat een onafhankelijke organisatie de IT heeft beoordeeld en heeft vastgesteld dat de IT-security voldoet aan de eisen. De verandering is dat er oog is voor het ketennetwerk en de ‘liability’ die daarin zit. Het is heel simpel: als je als toeleverancier straks je cyberveiligheid niet op orde hebt, mag je aan sommige partijen niet meer leveren.”

“Eigenlijk zou je voor de ketenverantwoordelijkheid een beetje gezonde achterdocht moeten hebben”, zegt Ippel. “Van nature zijn we te goedgelovig. Eigenlijk zou iedereen een gezonde dosis achterdocht moeten hebben.”

“En zelf verantwoordelijkheid nemen. Dat je je bewust bent van de uitdaging en dat je maatregelen neemt om de kwetsbaarheden weg te halen”, zegt Holterman.

De basis om kwetsbaarheden weg te halen is simpel: onderhoud. In de machinebouw wordt vooral reactief onderhoud uitgevoerd. Dat is het incidentele onderhoud wanneer er een noodzaak is. En dat is helaas vaak niet voldoende als het om cyberveiligheid gaat. Als een hacker binnen is, is het te laat. “Dus zorg er in eerste instantie voor dat je alle software hebt geüpdatet”, zegt Ippel. “Patch management voorkomt problemen. De impact en kosten van gestructureerd updaten zijn minder groot dan volledig opnieuw installeren, gezien de tijd en stilstand die dit kost.”

Hij breekt een lans voor het Cybersecurity Centrum Maakindustrie (CCM) waar Holterman de projectleider van is. “Het is een onafhankelijke stichting waar kennis wordt gedeeld en een netwerk wordt gecreëerd. Ze zijn er om de maakindustrie cyberweerbaar te maken. Want er ligt wel wat werk voor de bedrijven in de maakindustrie. Ze weten namelijk nog niet precies wat ze aan moeten met cyber-veiligheid”, aldus Holterman. “We lichten door middel van een scan in een dag een bedrijf door op de diverse aandachtspunten; onder andere op het gebied van de systeemarchitectuur (zowel IT als OT), middelenbeheer en incident management. Dan weet de ondernemer in ieder geval wat goed gaat en waar nog werk aan de winkel is. Vaak zijn dat dezelfde issues overigens. Ten eerste dus patch-management. Daarnaast is het belangrijk de verantwoordelijkheden vast te stellen. Juist omdat binnen de maakindustrie IT en OT, een afkorting voor Operational Technology, samenkomen. Vroeger was industriële automatisering een aparte wereld. Dat stond tegenover de IT, waar men het had over ERP, mail en websites. Van origine ‘praten’ deze afdelingen niet met elkaar. De IT’er kan zijn cyberveiligheid prima op orde hebben, maar houdt zich niet bezig met de OT.” Ook is segmentatie van je netwerk belangrijk. Dus dat je niet via je mail-omgeving je productieproces kunt beïnvloeden.

Ippel: “De Chief Financial Officer – de CFO – is vaak verantwoordelijk voor de IT. IT heeft nog wel raakvlakken met zijn kennis. Maar een CFO heeft geen verstand van machines. Dus bij de machines willen ze absoluut niet dat de IT-afdeling zich gaat bemoeien met hun werk. En vice versa.”

Ippel: “IT en OT hebben een andere cultuur. In een kantooromgeving laat je het systeem even een update uitvoeren en ga je een bakkie koffie halen terwijl je wacht. Maar op de werkvloer moet de OT 24/7 beschikbaar zijn.”

Holterman: “De lifecycle is heel anders. Hardware voor een kantooromgeving heeft een afschrijfperiode van 3 tot 3,5 jaar. Maar een machine staat er voor één of twee decennia. Er zijn meer dan genoeg bedrijven die hun kantooromgeving volledig up-to-date hebben met de nieuwste besturingssystemen en tegelijkertijd een machinepark hebben draaien dat software heeft van voor het millennium.”

Ippel: “We moeten dit met ons allen aanpakken. Het wordt tijd dat we best practices met elkaar delen en tot actie overgaan.”

Holterman: “Als directeur kijk je altijd naar kansen en risico’s. Daar is een nieuw component bijgekomen en dat is cybersecurity. Dat kan een risico vormen. Maar ook een kans.”

[kader] Scan

Het Cybersecurity Centrum Maakindustrie heeft samen met cybersecurity professionals een risico-scan ontwikkeld. Deze weerbaarheidsanalyse is gericht op alle cybersecurity facetten (mens, techniek en organisatie) waar ondernemingen in de maakindustrie mee te maken krijgen. Door de risico-scan krijgen ondernemers inzichten in hun sterke kanten en waar nog aandachtspunten liggen rondom cybersecurity.

Een scan wordt opgeleverd met een rapport dat ondernemingen inzicht geeft in korte-, midden-, en langetermijnoplossingen. Het rapport laat zien:

– waar je kwetsbaar bent voor verstoring of manipulatie van je kritische bedrijfsprocessen door cyberdreigingen;

– welke security-maatregelen noodzakelijk zijn om minder vatbaar te zijn voor bijvoorbeeld verstoringen in of manipulatie van het productieproces;

– of jouw onderneming voldoet aan relevante wet- en regelgeving.

Met deze informatie kunnen bedrijven binnen de maakindustrie de juiste maatregelen treffen om zich efficiënt en effectief te beschermen. Samen met de provincie Overijssel is voor honderd bedrijven in Overijssel een voucherregeling ingesteld. Hierdoor betalen ondernemingen slechts 250 euro in plaats van 1000 euro voor deze risico-scan. In samenspraak met andere partners is het Cybersecurity Centrum Maakindustrie bezig ook een voucher-regeling voor ondernemingen buiten Overijssel op te zetten. Houdt hiervoor de website cybersecuritymaakindustrie.nl in de gaten.

Vanuit de provincie Gelderland worden Smart Industry vouchers beschikbaar gesteld voor de cybersecurity scan. Hierdoor wordt vijftig procent van de kosten van de scan vergoed.

Cyberveiligheid is voor de continuïteit van metaalbedrijven cruciaal. MEVAS B.V. biedt ieder Koninklijke Metaalunielid die de cybersecurity scan laat uitvoeren een tegemoetkoming van honderd euro in de kosten voor de scan. Wil je in aanmerking komen voor deze tegemoetkoming? Meld je dan aan bij de Metaalunie. MEVAS B.V. zal dan tevens op basis van de cybersecurity scan geheel vrijblijvend een aanbod doen voor een MEVAS cyberpolis.

[kader] Patch-management

Hoe ziet patch-management eruit? In grote lijnen kun je het in vier delen opknippen.

1 Inventarisatie

– wat heb ik staan?

– welke gevaren loop ik, wat zijn mijn kwetsbaarheden?

– welke patches en updates zijn beschikbaar?

2 Mapping

– Welke kwetsbaarheden zijn van toepassing voor mijn systemen?

– Welke patches en updates zijn specifiek beschikbaar voor mijn systemen?

3 Afwegingen maken

– Kwetsbaarheden

– Patches/updates

– Beschikbaarheid

4 Protocol

Wanneer de stappen 1 tot en met 3 zijn uitgevoerd zal een protocol opgesteld moeten worden. In dit protocol staat duidelijk vermeld hoe de updates worden gevalideerd en uitgerold.

Meer nieuws

Vertrouwen producenten industrie verbetert in november

De producenten in de industrie waren in november minder negatief dan in oktober. Het vertrouwen ging van -3,2 in oktober …

Hypertherm en BLM Group vormen strategisch partnerschap

Hypertherm Associates en BLM Group hebben een strategisch partnerschap gesloten om de marktbereik uit te breiden. De twee industriële bedrijven …

2 Miljoen voor meer productiviteit

Minister Beljaarts van Economische Zaken trekt € 2 miljoen subsidie uit voor het stimuleren van innovaties die de productiviteit in …

Amerikaanse SurfacePrep neemt familiebedrijf Leering uit Hengelo over

Het Amerikaanse SurfacePrep, een wereldwijde speler in oppervlakteverbetering, heeft familiebedrijf Leering uit Hengelo overgenomen. Leering, actief in straal- en oppervlaktetechniek …